Exchange Hybrid Mailflow und Centralized Mail Transport

Hallo zusammen,

In diesem Blog Artikel zeige ich euch den Exchange Hybrid Mailflow und die Option “Centralized Mail Transport” und deren Eigenheiten.

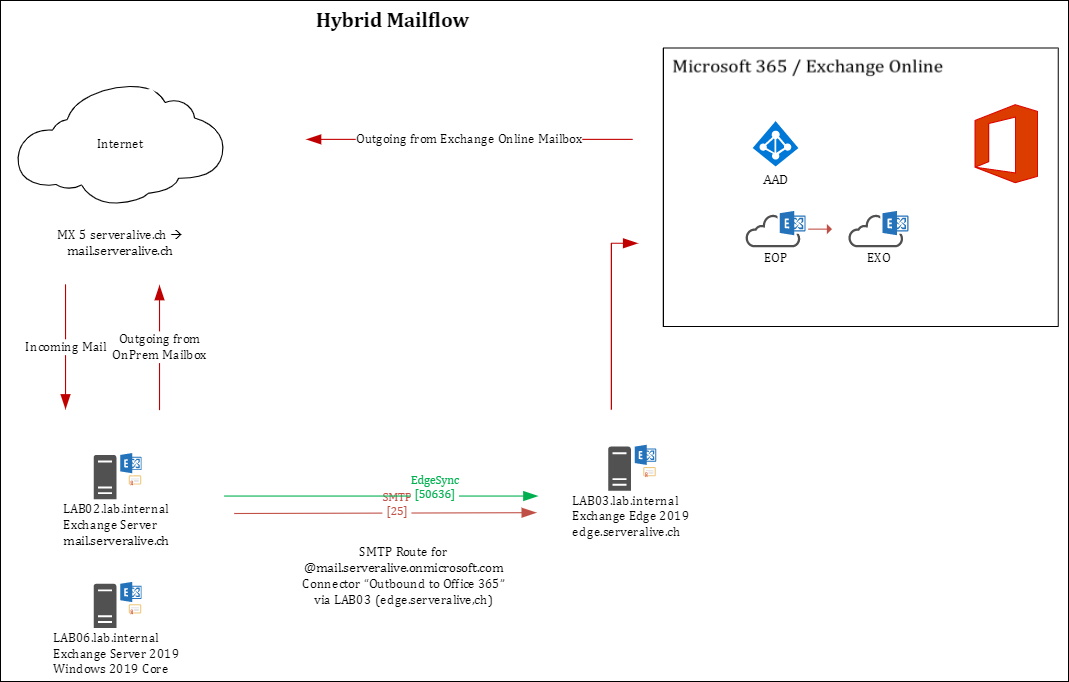

Hier mal die Übersicht. Im Verlauf des Artikels gehen wir da Schritt für Schritt durch.

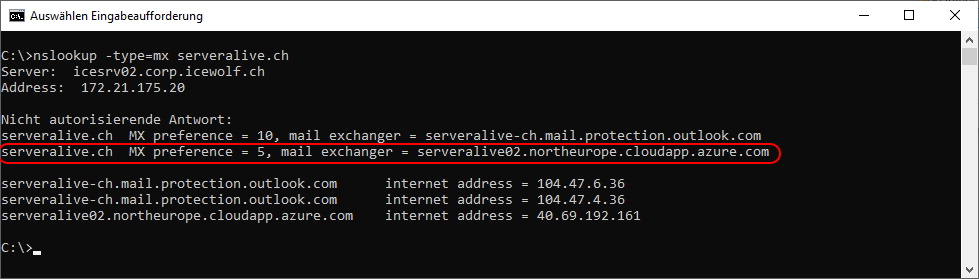

Der MX Eintrag zeigt auf Serveralive02.northeurope.cloudapp.azure.com. Das ist im Prinzip ein Alias für mail.serveralive.ch Je tiefer die MX Preference ist, umso höher die Priorität. Also erst wird MX 5 berücksichtigt, dann erst MX 10.

nslookup -type=mx serveralive.ch

Receive Connector Exchange OnPrem

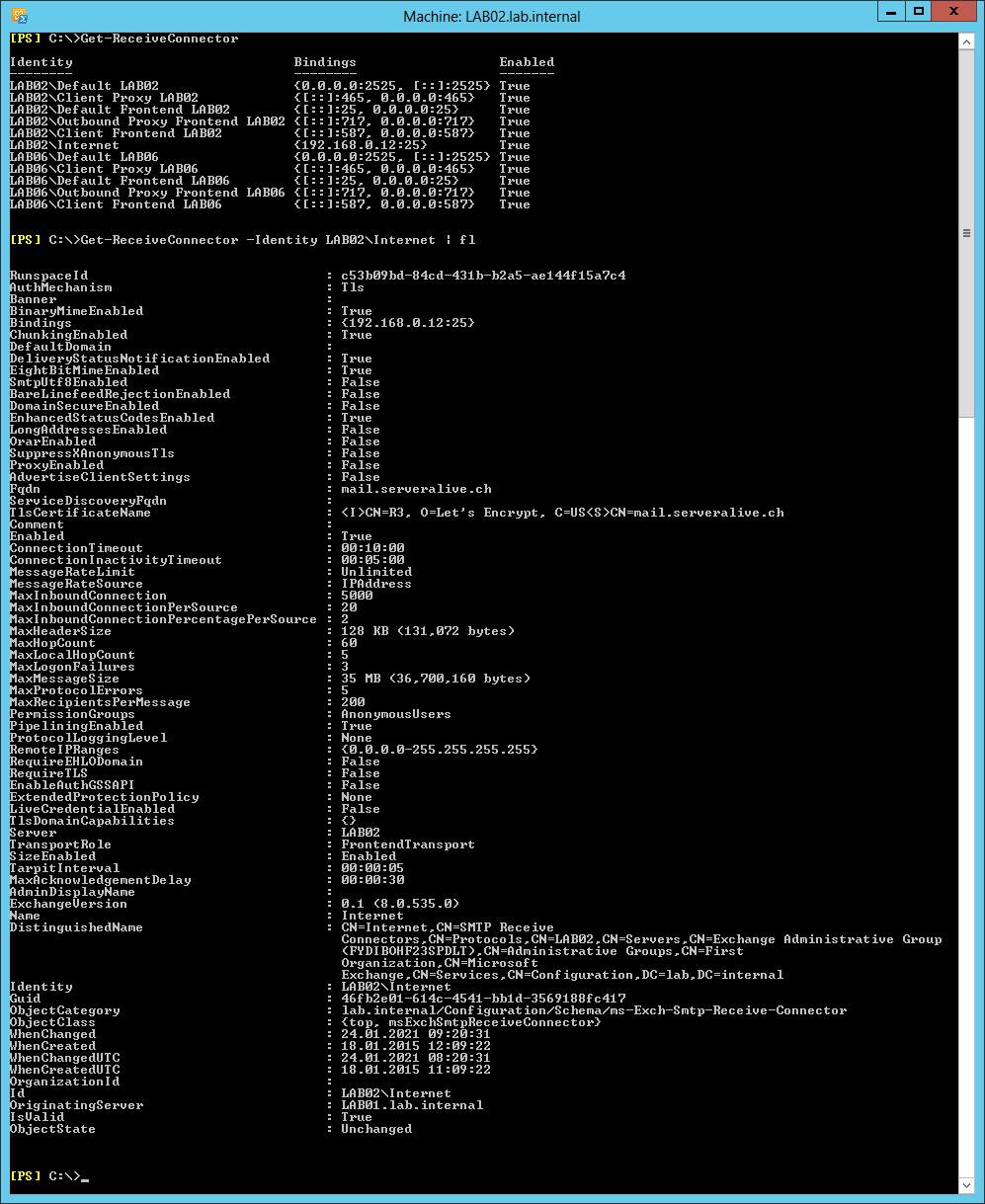

Auf dem LAB02 zeige ich die Receive Connectoren an

Get-ReceiveConnector

Get-ReceiveConnector -Identity LAB02\Internet*

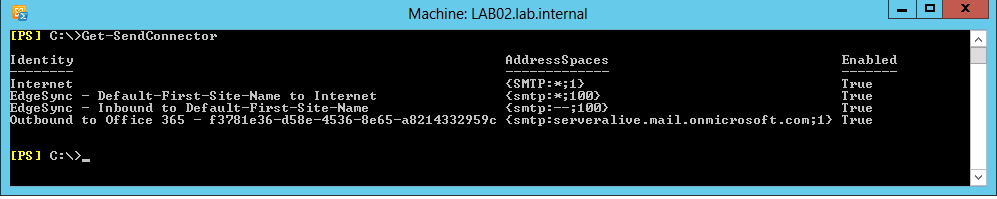

Send Connectoren Exchange OnPrem

Die Send Connectoren sind global für die Exchange Organization.

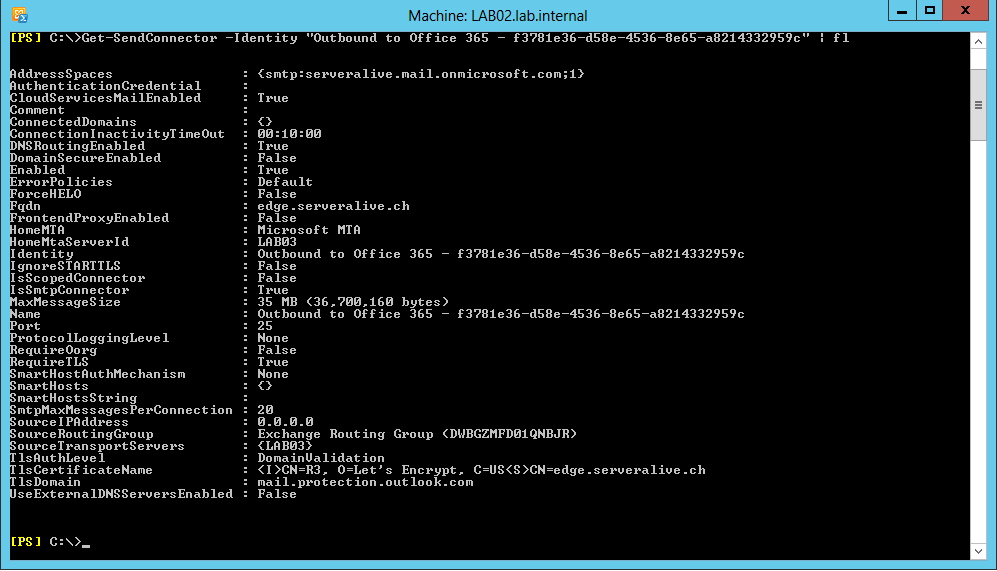

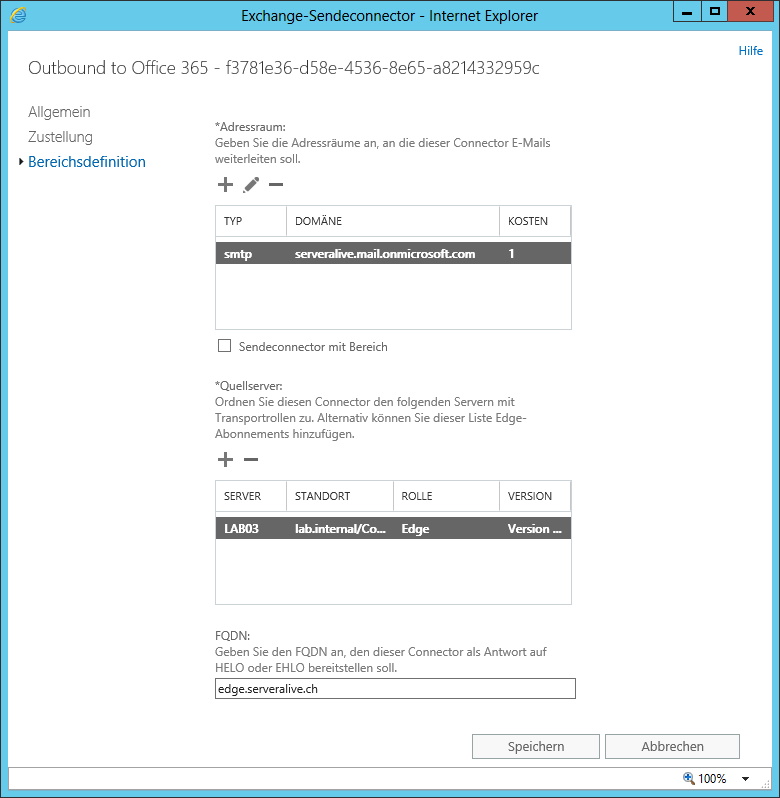

Der Connector für den Versand nach Office 365

Get-SendConnector -Identity "Outbound to Office 365\*" | fl

Als “Source Server” ist hier der LAB03 (Exchange Edge Rolle) angegeben. Wird also über den Edge Server gesendet.

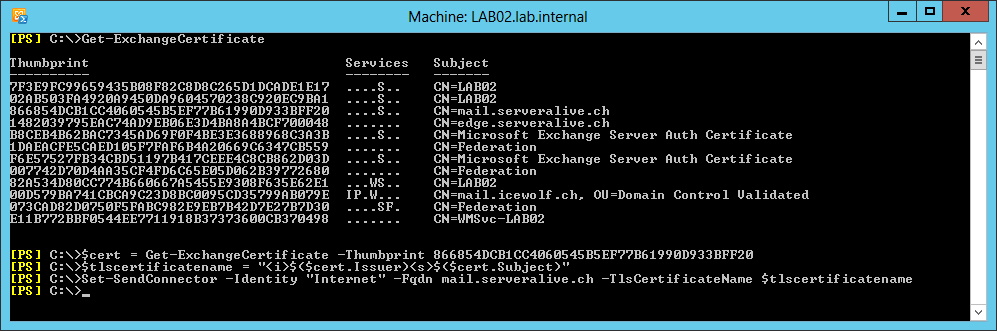

Beim Internet Connector ist mir noch ein Fehler aufgefallen. Habe das Zertifikat mail.serveralive.ch an den Send Connector gebunden.

Get-ExchangeCertificate

$cert = Get-ExchangeCertificate -Thumbprint 866854DCB1CC4060545B5EF77B61990D933BFF20

$tlscertificatename = "<i>$($cert.Issuer)<s>$($cert.Subject)"

Set-SendConnector -Identity "Internet" -Fqdn mail.serveralive.ch -TlsCertificateName $tlscertificatename

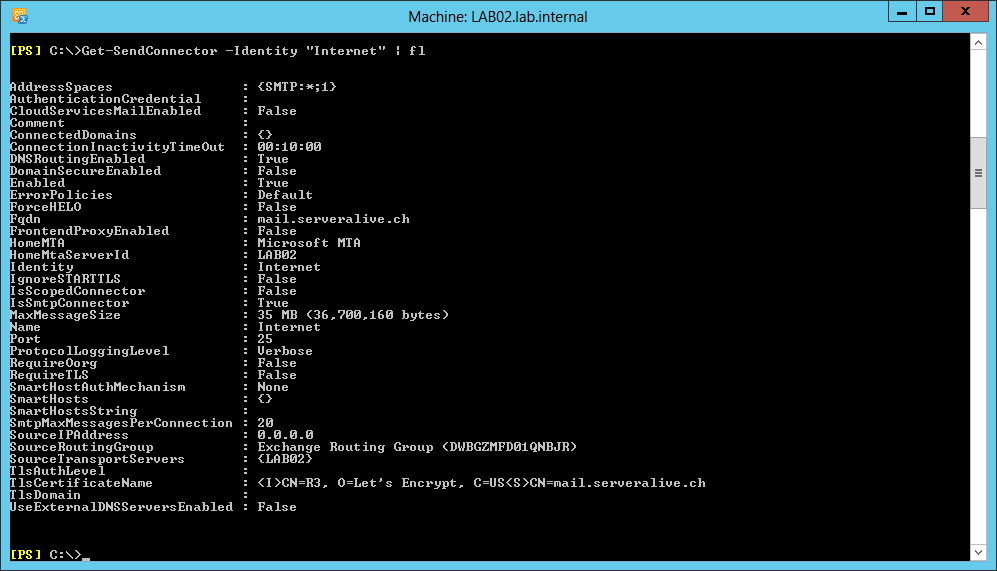

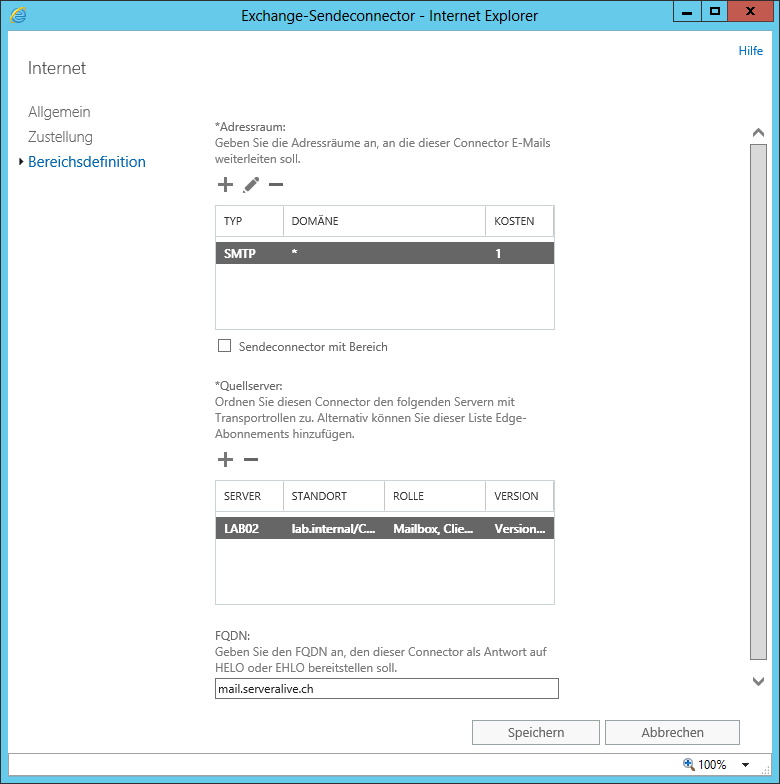

Den Send Connector “Internet” mit der SMTP Domain * (also alles, was sonst nicht irgendwo definiert ist)

Get-SendConnector -Identity "Internet" | fl

Hier wird der “Source Server” LAB02 verwendet.

Connectoren in Exchange online

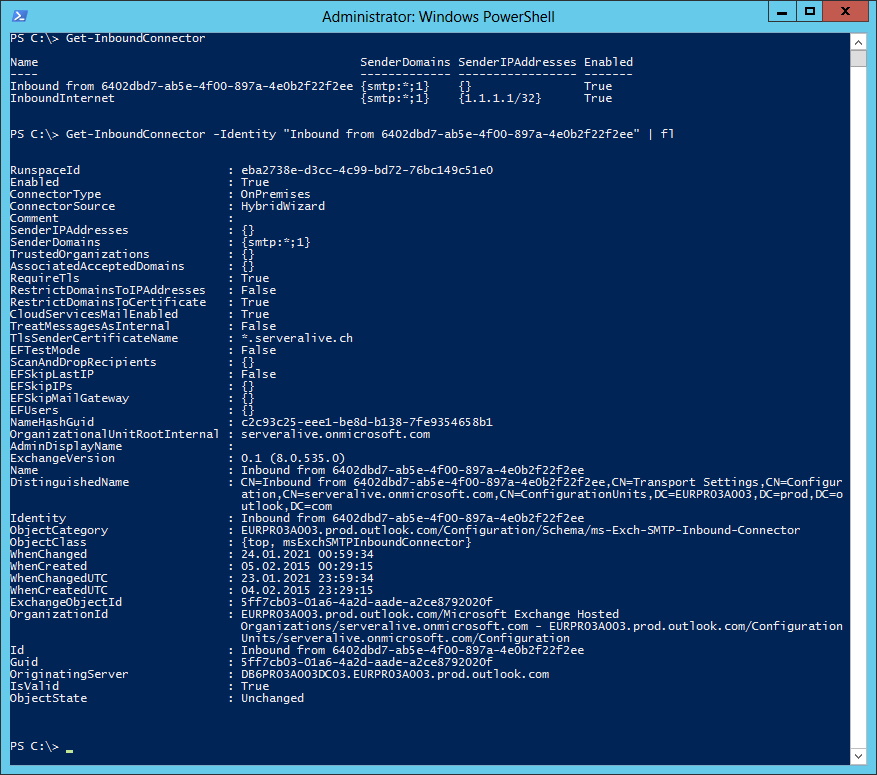

Get-InboundConnector

Get-InboundConnector -Identity "Inbound from <GUID>" | fl

Outbound Connector

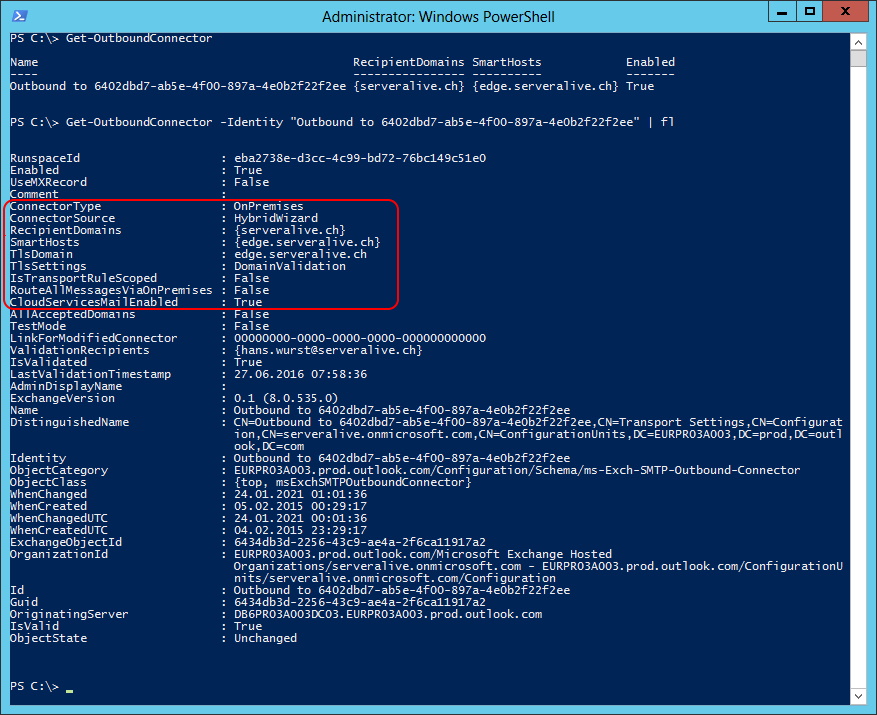

Get-OutboundConnector

Get-OutboundConnector -Identity "Outbound to <GUID>" | fl

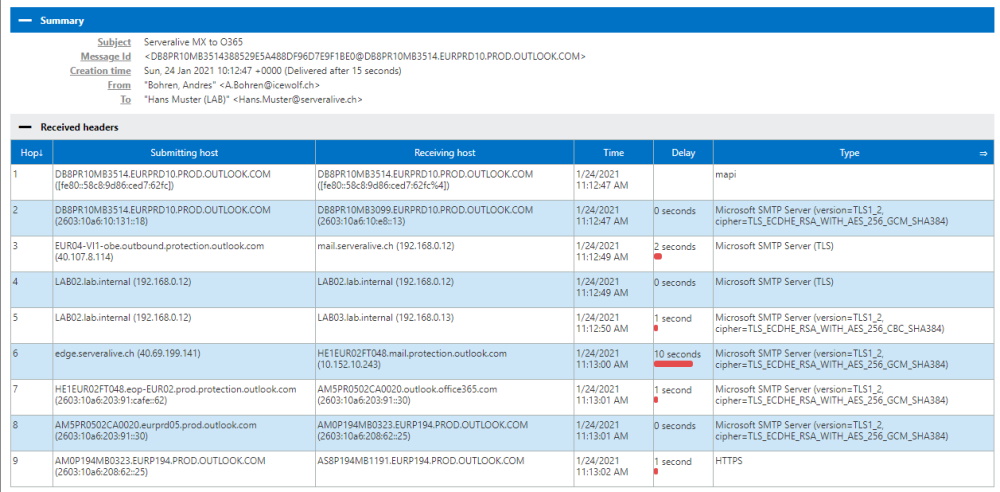

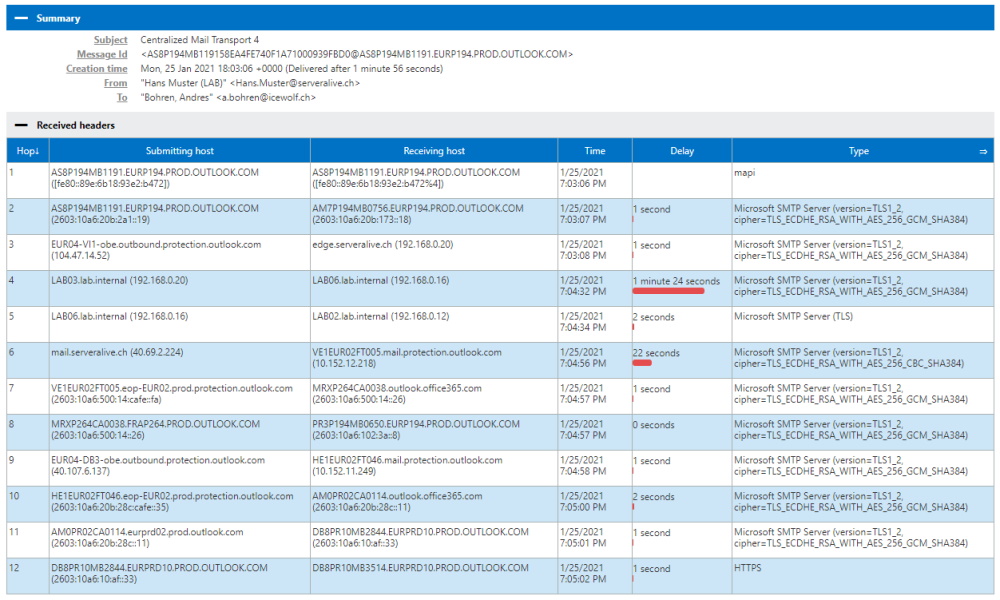

Mailflow Test Inbound

Ein Mail an eine Mailbox welche auf Exchange Online migriert wurde. Man sieht wie das via MX mail.serveralive.ch –> LAB03 –> Edge.serveralive.ch and Office 365 versendet wurde.

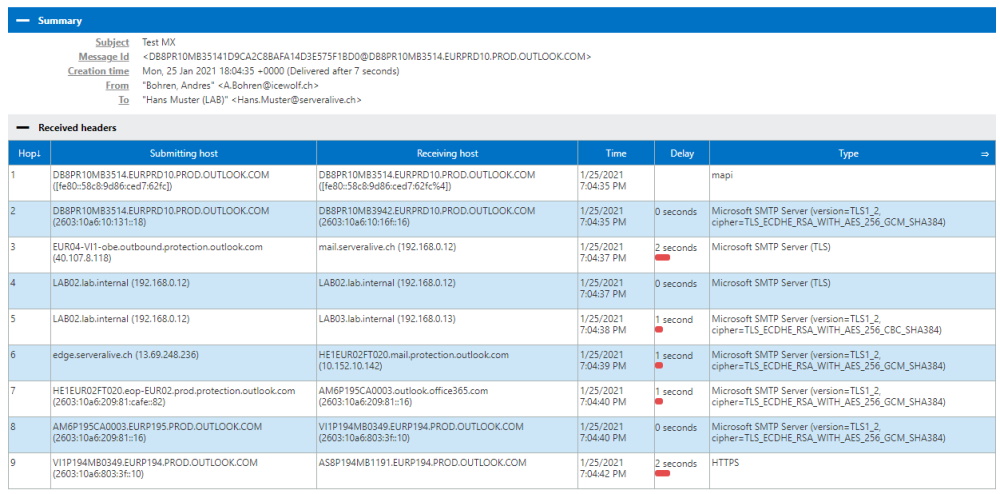

Mailflow Test Outbound

Ein Mail von der Exchange Online Mailbox wird über Exchange Online Protection direkt ins Internet versendet.

Hybrid Configuration & Centralized Mail Transport

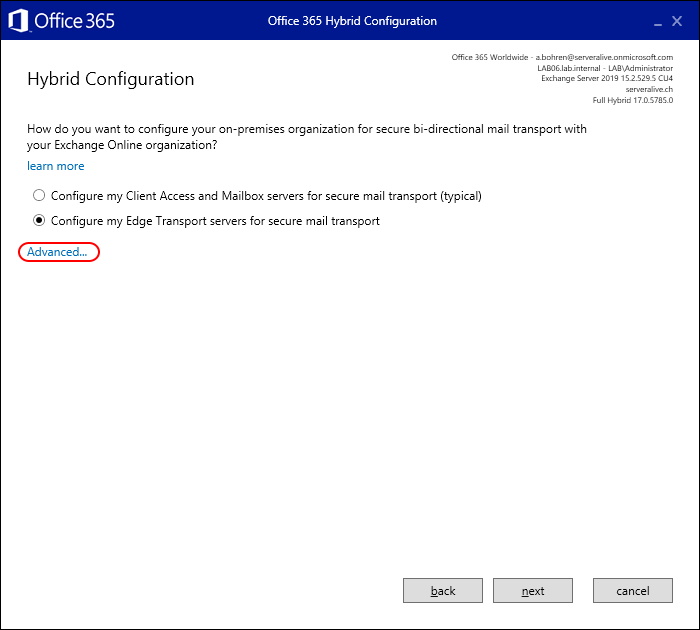

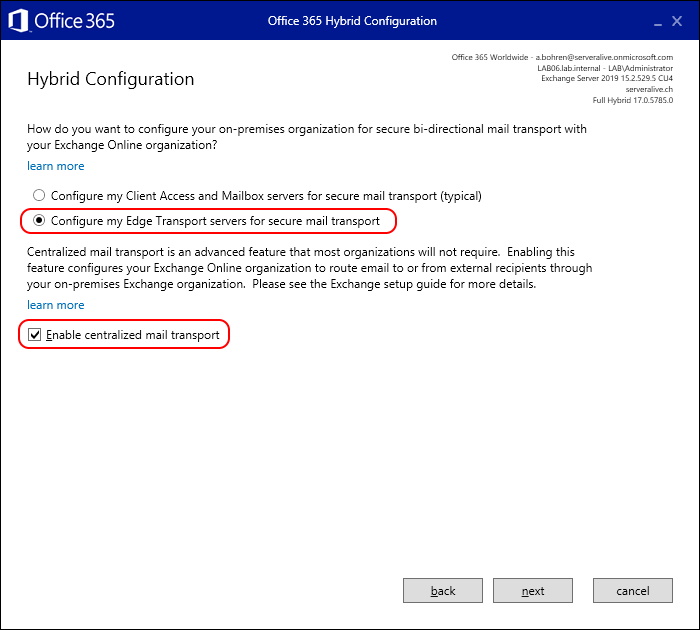

Nun starte ich den Hybrid Configuration Wizard und aktiviere Centralized Mail Transport. Ich wähle eine Exchange Edge Konfiguration aus und klappe “Advanced” auf…

…dort versteckt sich nämlich die Option für den Centralized Mail Transport.

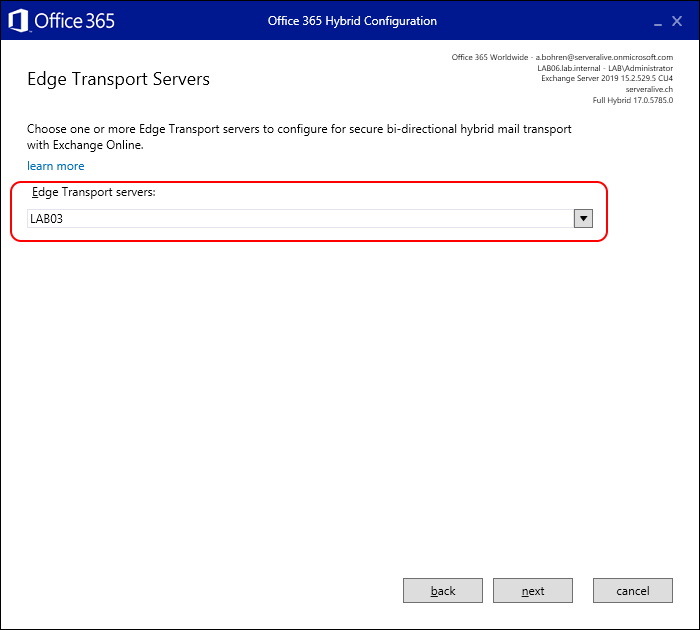

Den Edge Server auswählen

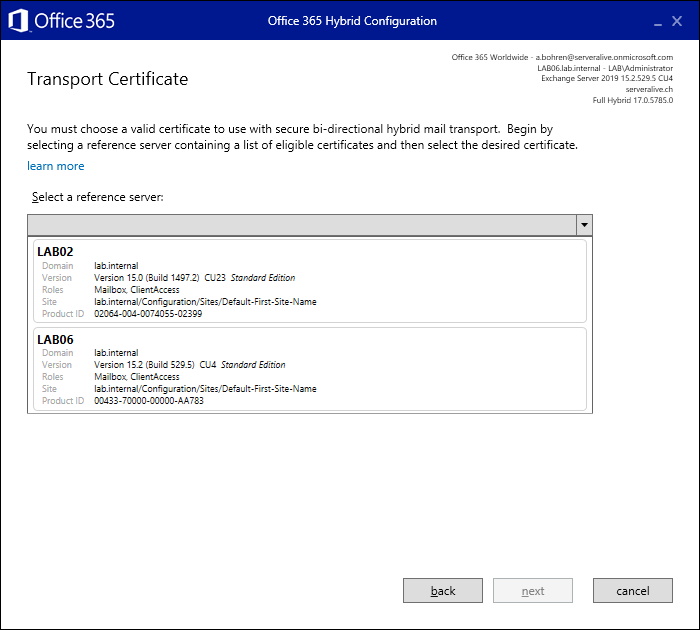

Nun muss das Zertifikat für den Edge Server ausgewählt werden. Dafür muss ein Transport Server ausgewählt werden, auf dem das Zertifikat ebenfalls installiert ist. Ich wähle also LAB02 aus

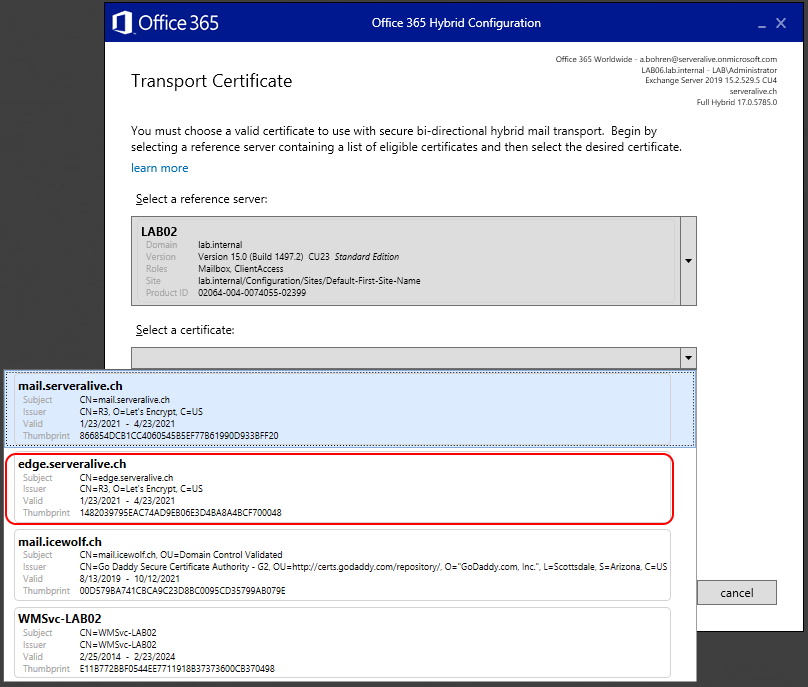

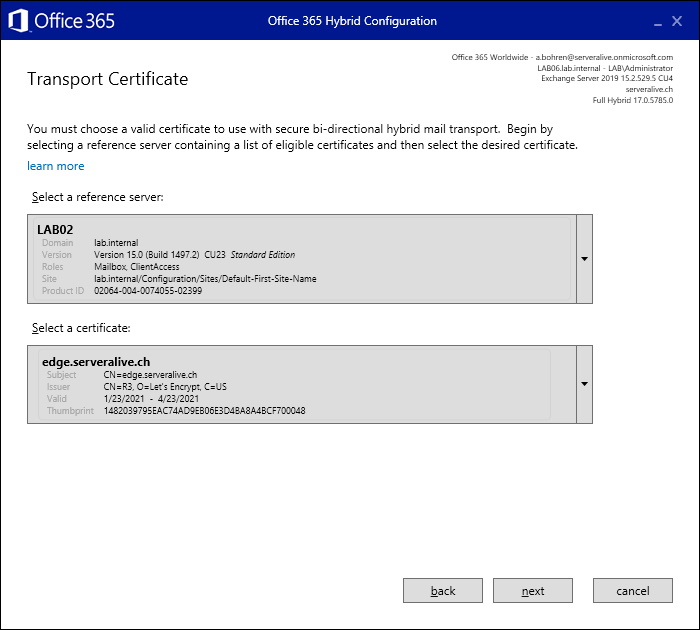

Und dann das Zertifikat für den Edge Server

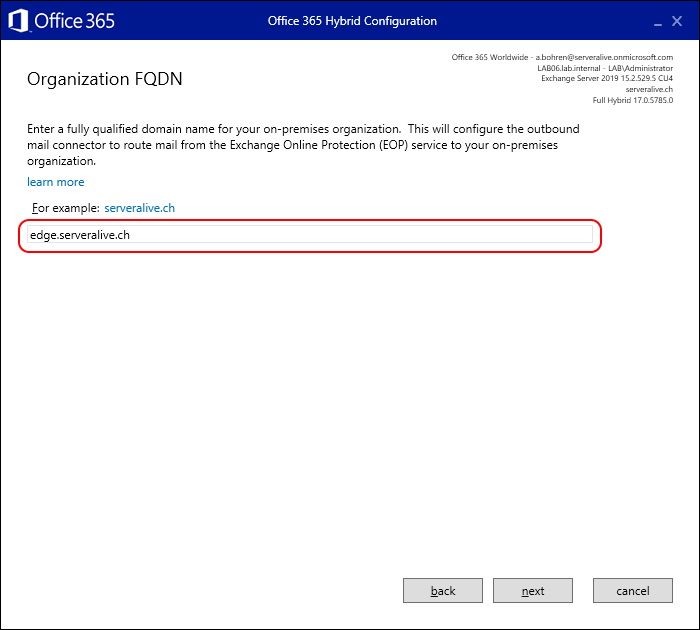

Anschliessend gebe ich noch den FQDN (Fully Qualified Domain Name) vom Edge Server an.

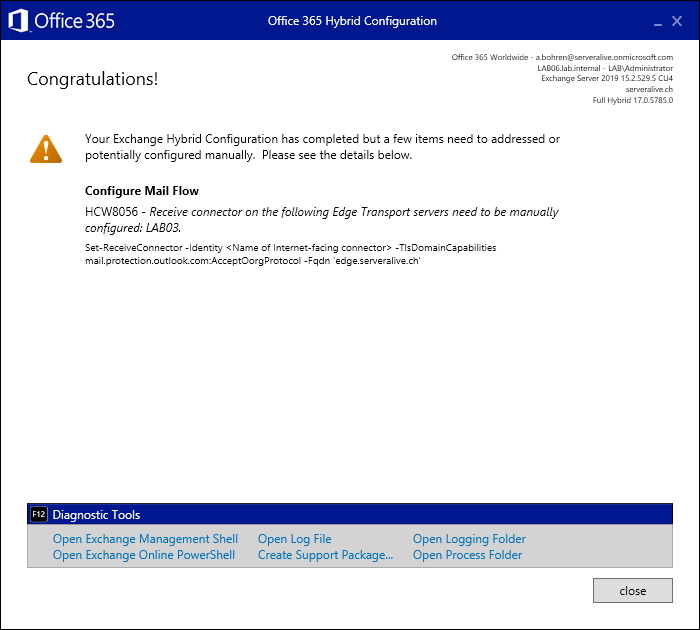

Der Hybrid Configuration Wizard ist erfolgreich abgeschlossen und es wird noch ein Hinweis für den Receive Connector auf dem Edge Server angezeigt.

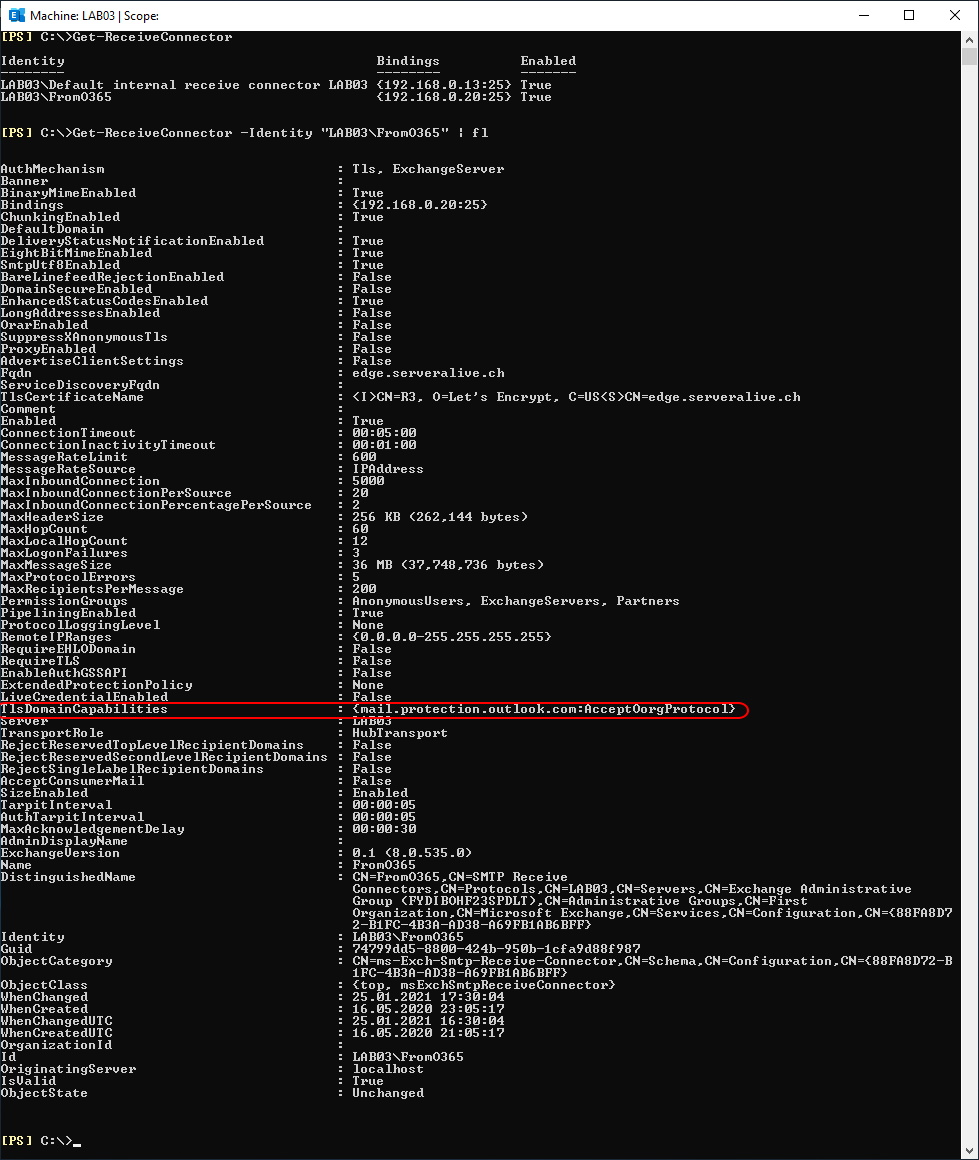

Wir prüfen die Option auf dem Edge Server - ist aber schon gesetzt.

Get-ReceiveConnector

Get-ReceiveConnector -Identity "LAB03\FromO365" | fl

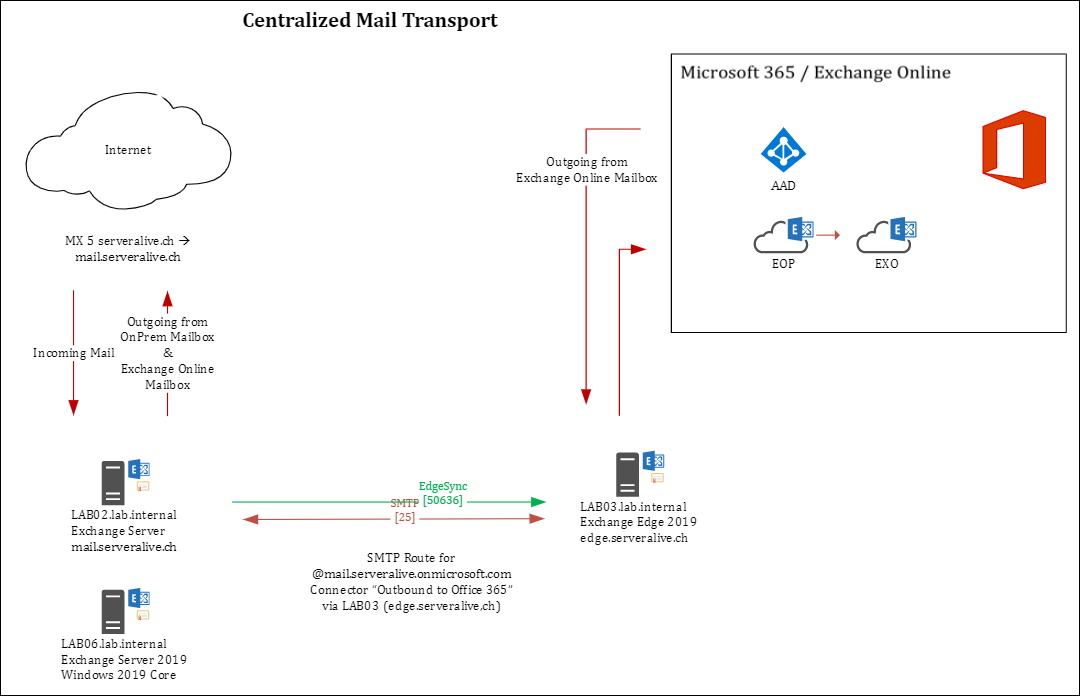

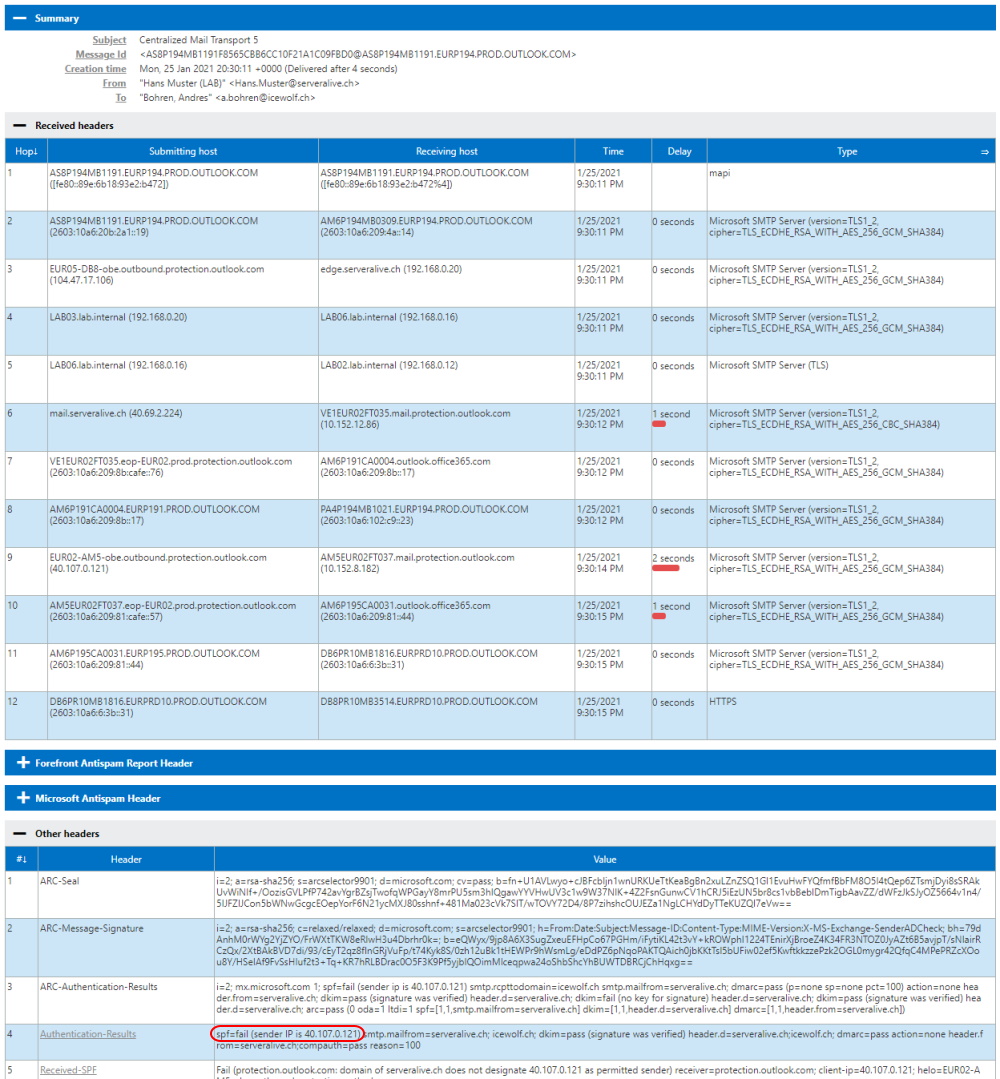

Centralized Mail Transport

Nun ist die Option Centralized Mail Transport gesetzt und der Mailflow sieht folgendermassen aus.

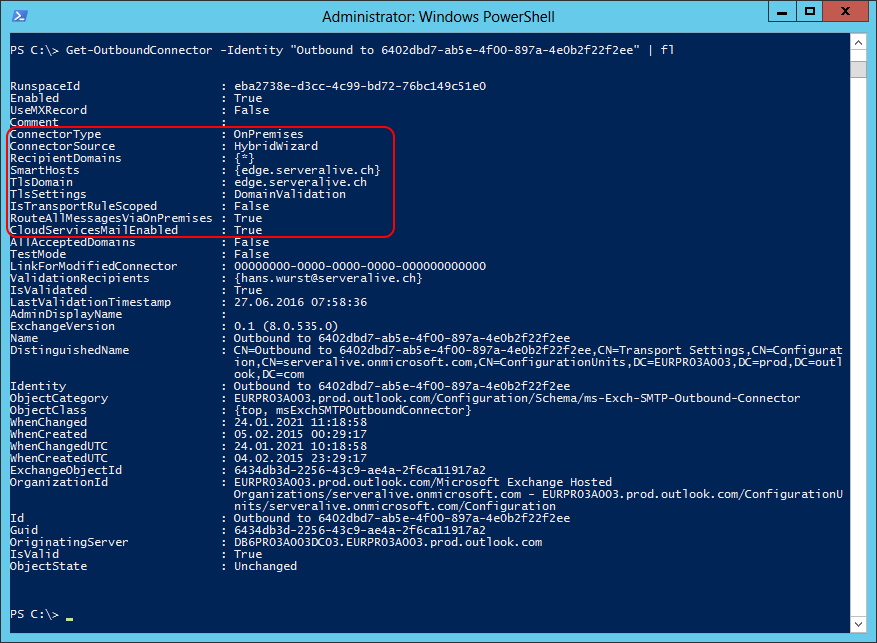

Der Outbound Connector hat sich geändert.

Die “RecipientDomains” sind nun auf * gestellt und “RouteAllMessagesViaOnPremises” steht auf True

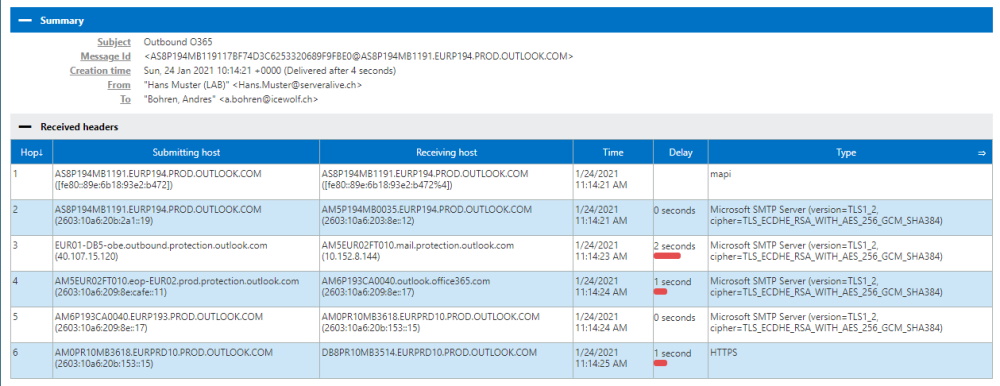

Ich prüfe ein Outbound Mail von der Exchange Online Mailbox.

Wie erwartet geht dieses nun via Edge.serveralive.ch –> LAB02 –> mail.serveralive.ch ins Internet zum Empfänger.

Inbound bleibt alles beim alten.

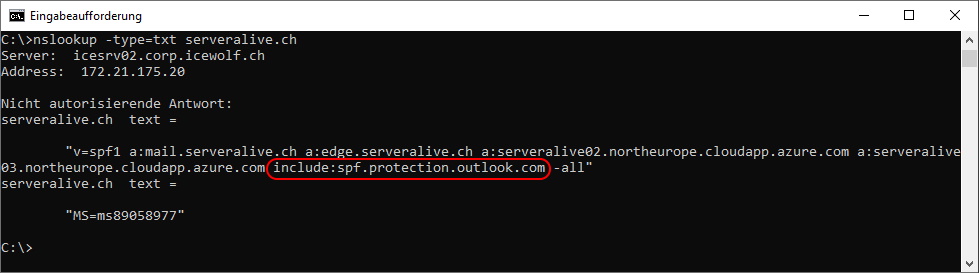

Hinweis zum SPF

Wer nun denkt, dass er keinen SPF für Exchange Online braucht, weil ja die Mails über OnPremises ins Internet versendet liegt falsch.

Also unbedingt immer “include:spf.protection.outlook.com” dem SPF Eintrag hinzufügen.

Das ist auch in den beiden nachfolgenden Artikeln als Lösung dokumentiert. https://hornedowl.net/2019/04/04/the-curious-case-of-seemingly-random-spf-failures-in-an-exchange-hybrid/ https://www.enowsoftware.com/solutions-engine/the-curious-logic-behind-some-eop-routing-decisions

Wird dieser SPF Eintrag entfernt, so gibt es einen SPF Error und die Mails landen beim Empfänger im Junk-E-Mail Folder.

Hinweise

Ein Forwarding auf einer Mailbox in der Cloud wird trotz Centralized Mail Transport direkt ins Internet gesendet ohne über den OnPrem Connector zu laufen. Als Grund wird hierzu die Verhinderung von Message Loops angeführt. Auch ist die Empfehlung unterschiedliche Zertifikate (und nicht Wildcard Zertifikate) für den Hybrid Connector und den Ausgehenden Mailverkehr ins Internet zu verwenden. Siehe dazu den Link zu Message Attribution.

Liebe Grüsse

Andres Bohren